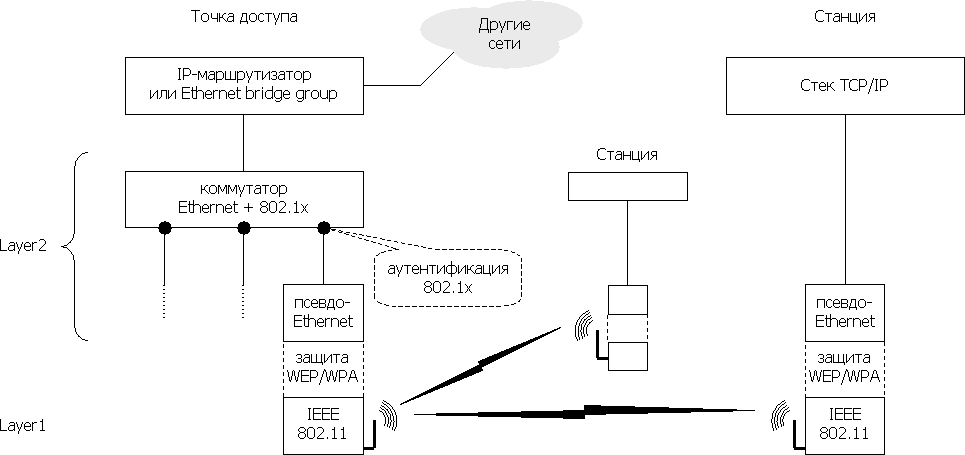

Сеть Wi-Fi, в предельно упрощённом понимании, можно рассматривать как локальную сеть Ethernet, в которой подменён физический уровень и среда передачи: вместо электрических сигналов в медной паре используются радиосигналы в эфире. Поверх этого физического носителя и связанных с ним протоколов используются, в конечном счёте, пакеты 2 уровня в формате, аналогичном Ethernet (так называемый уровень псевдо-Ethernet). Внутри этих пакетов могут передаваться уже пакеты любого типа, предусмотренного в качестве полезной нагрузки для Ethernet: IP, NetBIOS, PPPoE и т.п.

Сети Wi-Fi, как правило, строятся по топологии "звезда", аналогично проводным сетям Ethernet. Роль коммутатора Ethernet в них выполняет точка доступа (Access Point, AP). Она выполняет несколько функций:

Точек доступа в одной сети может быть несколько, чтобы охватить радиопокрытием бoльшую территорию и обеспечить свободное перемещение клиентов (роуминг) в пределах этой территории. В этом случае естественно использовать централизованную аутентификацию, чтобы не настраивать список пользователей на каждой точке.

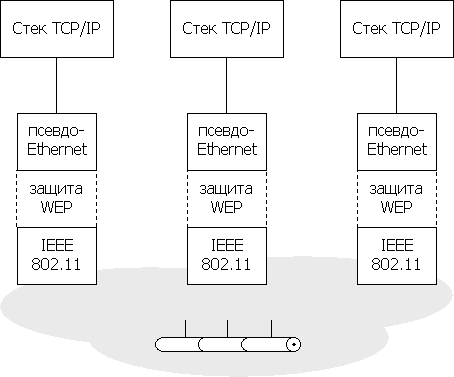

Помимо сетей с топологией "звезда", в которых каждое устройство является либо женщиной точкой доступа, либо мужчиной клиентской станцией, возможен третий пол (типа индийских евнухов) режим — одноранговой сети (Ad-Hoc). Он предполагает установление соединения между устройствами напрямую, без использования выделенной точки доступа. При этом он вовсе не подразумевает, что в одной сети всегда находятся ровно 2 устройства; устройств может быть несколько, и они совокупляются по принципу "каждый-с-каждым" в единой радиосреде передачи. В качестве аналогии с проводными сетями, этот режим можно уподобить общему коаксиальному кабелю.

ВНИМАНИЕ! Режим Ad-Hoc отнюдь не означает взаимодействие двух и только двух устройств; он вполне допускает существование и третьих устройств, в том числе — несанкционированных, установленных злоумышленниками в зоне радиовидимости. Более того, он не предусматривает аутентификации 802.1x и использует только весьма слабый алгоритм WEP (см. ниже) для защиты трафика. По этим причинам он принципиально является слабо защищённым, и сегодня практически вышел из употребления.

Таким образом, настройка сети Wi-Fi в любом случае разбивается на две последовательные задачи:

Обратно в узел wifi...

| © Network Systems Group 2015–2024 | Отдел документации |