Документы в формате PDF, архив (FTP) и Web-справка открываются в новом окне

Размер шрифта AAA

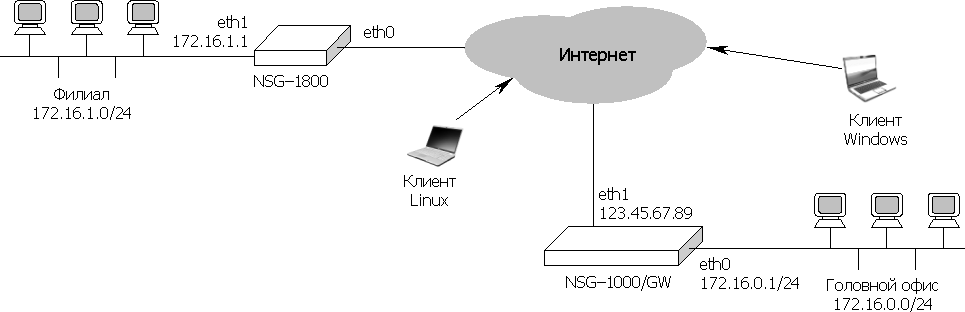

Корпоративная сеть OpenVPN

Построение безопасной корпоративной сети между головным офисом и филиалами на основе технологии OpenVPN. В качестве центрального шлюза используется устройство NSG–1000/GW, в филиалах — NSG–1800. К головному офису могут также подключаться одиночные пользователи с ПК под управлением ОС Linux или Windows.

Конфигурация сервера:

ip

: nat

: : POSTROUTING

: : : 1

: : : : out-interface = "eth0"

: : : : source = "172.21.1.0/16"

: : : : target = "SNAT"

: : : : to-source = "172.16.0.1"

: route

: : 1

: : : gateway = "123.45.67.89"

: : : network = "0.0.0.0/0"

port

: eth0

: : ifAddress

: : : prefix = "172.16.0.1/24"

: eth1

: : ifAddress

: : : prefix = "123.45.67.90/30"

system

: ntp

: : enable = true

: : host = "194.149.67.129"

tunnel

: openvpn

: : ovpn1

: : : mode = "server"

: : : adm-state = "up"

: : : comp-lzo = "yes"

: : : extra = "server 172.21.1.0 255.255.255.0

keepalive 10 60

push \"route 172.16.0.0 255.255.255.0\"

push \"dhcp-option DNS 172.16.0.33\""

: : : ifAddress

: : : : prefix = "172.21.1.1/24"

Конфигурация клиента:

ip : nat : : POSTROUTING : : : 1 : : : : out-interface = "ovpn1" : : : : target = "MASQUERADE" port : eth0 : : ifAddress : : : configurable = "dhcp" : eth1 : : ifAddress : : : prefix = "172.16.1.1/24" system : ntp : : enable = true : : host = "ru.pool.ntp.org" tunnel : openvpn : : ovpn1 : : : remote : : : : 1 = "123.45.67.90" : : : comp-lzo="yes" : : : extra="pull" : : : security="tls-client"

Предполагается, что сертификат, закрытый ключ и сертификат удостоверяющего центра размещены в файлах, указанных по умолчанию.

Конфигурационный файл для OpenVPN for Windows:

remote 123.45.67.90 client dev ovpn1 proto udp port 1194 ca ... cert ... key ... comp-lzo auth SHA1 cipher BF-CBC dev-type tun ip-win32 dynamic

Настройки графического клиента OpenVPN (плагин к Network Manager) в Linux:

- адрес сервера

- сертификаты

- comp-lzo (на вкладке "Дополнительно")

- остальное по умолчанию

Дополнительные замечания:

Сертификаты, ключи и другие вспомогательные объекты для OpenVPN можно хранить не только в отдельных файлах, но и непосредственно в теле единого файла конфигурации. Подробнее см. справку по туннелям OpenVPN. В частности, это позволяет управлять сертификатами и др. через пользовательские интерфейсы NSG (Web или CLI), не входя на устройство с правами root.

Обязательно задание пароля для доступа к устройству.

В целях безопасности настоятельно рекомендуется также:

- Отключить Telnet и использовать для удалённого управления только SSH

- Заблокировать HTTP с помощью фильтров и использовать для удалённого управления только HTTPS