Корпоративная сеть IPsec

с двойным NAT-T и сертификатами X.509

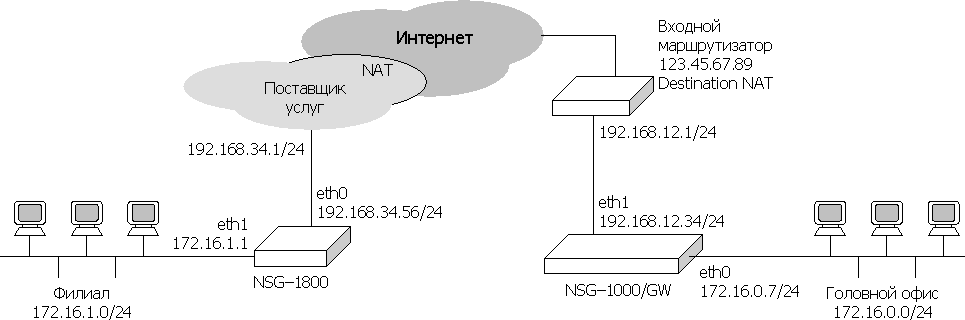

Построение безопасной корпоративной сети между головным офисом и филиалами на основе технологии IPsec. Центральный шлюз NSG–1000/GW сам находится внутри сети офиса, за входным маршрутизатором, на котором настроен Destination NAT для портов UDP 500 и 4500. В филиалах используются устройства NSG–1800. Филиалы могут иметь динамические адреса, а также приватные адреса в сети поставщиков услуг, и выходить в Интернет через NAT. Таким образом, IP-адреса клиентов, под которыми они видны в Интернет, априори неизвестны, неинформативны и также могут не соответствовать их фактическим адресам, под которыми они известны сами себе.

Традиционный механизм аутентификации сторон и защиты данных с помощью PSK на сегодняшний день является достаточно надёжным только при условии статических IP-адресов обеих сторон (т.е. когда каждая сторона фактически аутентифицируется по совокупности реквизитов IP-адрес + PSK); применять его для произвольных адресов (0.0.0.0) не рекомендуется. По этой причине используется механизм аутентификации на основе асимметричной пары RSA-секретов, подтверждённых сертификатами X.509.

Конфигурация сервера:

ip : route : : 1 : : : gateway = "192.168.12.1" : : : network = "0.0.0.0/0" port : eth0 : : ifAddress : : : prefix = "172.16.0.7/24" : eth1 : : ifAddress : : : prefix = "192.168.12.34/24" system : ntp : : enable = true : : host = "194.149.67.129" tunnel : ipsec : : enable = true : : secrets : : : rsa : : : : 1 : : : : : file = "serverkey.pem" : : : : : secret = "PASS_SERVER" : : connections : : : %default : : : : authby = "rsasig" : : : : dpdaction = "clear" : : : : esp : : : : : 3des-md5 = true : : : : ikelifetime = 3000 : : : : left = "%any" : : : : leftrsasigkey = "%cert" : : : : right = "192.168.12.34" : : : : rightcert = "server.pem" : : : : rightid = "/C=RU/ST=MO/L=Moscow/O=NSG/OU=Soft/CN=Server/emailAddress=support@nsg.net.ru" : : : : rightnexthop = "192.168.12.1" : : : : rightsourceip = "172.16.0.7" : : : : rightsubnet = "172.16.0.0/24" : : : branch1 : : : : auto = "add" : : : : leftid = "/C=RU/ST=MO/L=Moscow/O=NSG/OU=Soft/CN=Br1/emailAddress=support@nsg.net.ru" : : : : leftsubnet = "172.16.1.0/24" : : : branch2 .....................

Конфигурация клиента:

ip : route : : 1 : : : gateway = "192.168.34.1" : : : network = "0.0.0.0/0" port : eth0 : : ifAddress : : : prefix = "192.168.34.56/24" : eth1 : : ifAddress : : : prefix = "172.16.1.1/24" system : ntp : : enable = true : : host = "194.149.67.129" tunnel : ipsec : : enable = true : : secrets : : : rsa : : : : 1 : : : : : file = "clientkey.pem" : : : : : secret = "PASS_USER1" : : connections : : : branch : : : : authby = "rsasig" : : : : auto = "start" : : : : dpdaction = "restart" : : : : esp : : : : : 3des-md5 = true : : : : ikelifetime = 3600 : : : : left = "%defaultroute" : : : : leftcert = "client.pem" : : : : leftid = "/C=RU/ST=MO/L=Moscow/O=NSG/OU=Soft/CN=Br1/emailAddress=support@nsg.net.ru" : : : : leftnexthop = "%defaultroute" : : : : leftsourceip = "172.16.1.1" : : : : leftsubnet = "172.16.1.0/24" : : : : right = "123.45.67.89" : : : : rightid = "/C=RU/ST=MO/L=Moscow/O=NSG/OU=Soft/CN=Server/emailAddress=support@nsg.net.ru" : : : : rightrsasigkey = "%cert" : : : : rightsubnet = "172.16.0.0/24"

Предполагается, что необходимые сертификаты и ключи размещены в папках, используемых по умолчанию, и содержат поля, указанные в конфигурации. Файлы приватных ключей защищены паролями.

Дополнительные замечания:

Обязательно задание пароля для доступа к устройству.

В целях безопасности настоятельно рекомендуется также:

- Отключить Telnet и использовать для удалённого управления только SSH

- Заблокировать HTTP с помощью фильтров и использовать для удалённого управления только HTTPS